АНБ опубликовало список наиболее используемых уязвимостей

Агентство национальной безопасности США и австралийское Управление радиотехнической обороны подготовили рекомендации для компаний по поиску веб-шеллов (web shell) на внутренних серверах и серверах, «смотрящих» в интернет. В своем докладе эксперты приводят список угроз, которые чаще всего применяются для развертывания веб-шеллов.

Эксперты пишут, что веб-шеллы являются одной из наиболее популярных на сегодняшний день форм малвари. Термином «web shell» обычно обозначают вредоносную программу или скрипт, установленные на взломанном сервере. К примеру, в феврале текущего года Microsoft сообщала, что ежедневно обнаруживает около 77 000 активных веб-шеллов.

Большинство веб-шеллов предоставляют хакеру визуальный интерфейс, который можно использовать для взаимодействия с взломанным сервером и его файловой системой, а также имеют функции, позволяющие переименовывать, копировать, перемещать, редактировать или загружать новые файлы на сервер. Кроме того, веб-шелл может использоваться для изменения прав доступа к файлам и каталогам, а также архивирования и скачивания (кражи) данных с сервера.

Веб-шеллы могут быть написаны на любом языке, от Go до PHP, что позволяет злоумышленникам скрывать их внутри кода любого сайта под общими, не вызывающими подозрений названиями (например, index.asp или uploader.php). В итоге человек-оператор вряд ли сумеет обнаружить веб-шелл самостоятельно, без помощи брандмауэра или сканера малвари.

Исследователи предупреждают, что многие компании не до конца понимают опасность установки веб-шеллов в их системах. По сути, веб-шеллы действуют как бэкдоры, и относиться к ним нужно соответственно.

«Веб-шеллы могут служить устойчивыми бэкдорами или транзитными узлами для перенаправления команд злоумышленников в другие системы. Злоумышленники часто связывают воедино веб-шеллы в нескольких скомпрометированных системах для маршрутизации трафика, например, от интернет-систем к внутренним сетям», — рассказывают специалисты в докладе.

Агентство национальной безопасности США и австралийское Управление радиотехнической обороны рекомендуют системным администраторам использовать следующие инструменты для обнаружения веб-шеллов (многие из них доступны в специальном репозитории АНБ на GitHub):

-скрипты для сравнения сайта с его заведомо хорошим образом;

-splunk-запросы для обнаружения аномальных URL-адресов в трафике;

-инструмент для анализа логов Internet Information Services (IIS);

-сигнатуры сетевого трафика для известных веб-шеллов;

-инструкция по выявлению подозрительных сетевых потоков;

-инструкции по идентификации аномальных вызовов процессов среди данных Sysmon;

-инструкции по идентификации аномальных вызовов процессов с Auditd;

-HIPS-правила для блокировки изменений в доступных из веба каталогах;

-список часто эксплуатируемых уязвимостей в веб-приложениях.

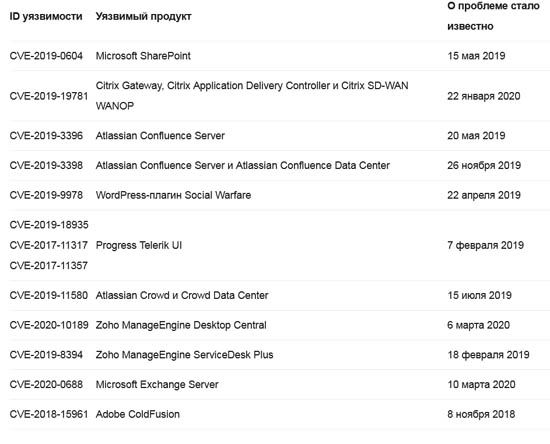

Но прежде чем переходить к поиску скомпрометированных хостов, администраторам настоятельно рекомендуют обновить свои системы и исправить возможные уязвимости. Так, аналитики приводят список уязвимостей в популярных продуктах, которые наиболее часто используются злоумышленниками для установки веб-шеллов. В этот перечень, который можно увидеть ниже, вошли Microsoft SharePoint, Microsoft Exchange, Citrix, Atlassian Confluence, WordPress, Zoho ManageEngine и Adobe ColdFusion.

«Этот список не является исчерпывающим, но дает представление о некоторых часто используемых проблемах», — отметают эксперты.

Источник: xakep.ru